Zmiana uprawnień użytkownika Windows XP

„Noadmin” – ograniczanie uprawnień

Bardzo skutecznym sposobem uniknięcia wielu infekcji jest zasada pracy bez uprawnień administracyjnych, czyli na koncie z ograniczonymi uprawnieniami. Każdy szkodnik po dostaniu się na komputer automatycznie przybiera uprawnienia zalogowanego użytkownika, więc będąc administratorem przyznajemy mu pełną kontrolę nad systemem. Konto takie umożliwia zainstalowanie się rootkita na poziomie jądra systemu, instalację i uruchamianie szkodliwych usług oraz sterowników, pełny dostęp do rejestru.

Podobny wpis:

Zmiana uprawnień użytkownika Windows Vista i 7

Powiązany z uprawnieniami wpis: Odmowa dostępu: usuwanie plików i folderów bez uprawnień

Konta użytkowników

Windows XP standardowo umożliwia utworzenie dwóch typów kont użytkownika:

- administrator o pełnych uprawnieniach

- ograniczone o limitowanych prawach

Większość problemów z bezpieczeństwem na tym systemie wynika z faktu, że użytkownicy pracują na kontach o uprawnieniach administratora. Administrator może zrobić wszystko na komputerze: instalować programy, urządzenia, sterowniki, aktualizację, modyfikować rejestr. Jest to wygodne, ale z drugiej strony niebezpieczne: każdy złośliwy program po zainstalowaniu będzie mógł wyrządzić poważne szkody na komputerze. Rozwiązaniem jest utworzenie konta o niższych uprawnieniach, które pozwala na wykonywanie tylko podstawowych zadań, ale nadaje się do codziennej pracy: przeglądanie internetu, odbieranie poczty, korzystanie z komunikatora, tworzenie i odtwarzanie dokumentów, muzyki i filmów. Nie mamy możliwości zmiany ustawień systemowych, instalacji programów wymagających większych uprawnień – tak samo jak szkodliwe oprogramowanie. Jednak praca na takim koncie jest dla użytkowników nie wygodna, przez co szybko z niego rezygnują.

Sposoby tworzenia kont użytkowników

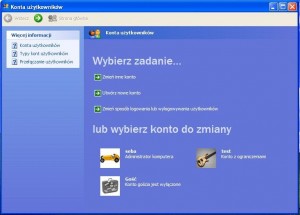

1. Panel sterowania

– menu Start >>> Panel sterowania >>> Konta użytkowników

– menu Start >>> Uruchom >>> wpisujemy „control userpasswords” (alternatywnie klawisze Win+R)

Możemy utworzyć nowe konto klikając w „Utwórz nowe konto”. Uruchomi się kreator gdzie wpisujemy nazwę dla konta oraz wybieramy jego typ: administrator (domyślne) lub ograniczone. Mamy możliwość również edycji każdego konta w systemie np. zmiana jego typu, założenie hasła, usunięcia konta.

Tutaj możemy także zmienić ekran logowania klikając w Zmień sposób logowania użytkowników. Możemy wybrać ekran powitalny, gdzie tylko klikamy w nazwę użytkownika i wpisujemy hasło lub klasyczny monit logowania, gdzie wpisujemy nazwę i hasło do konta.

Zaawansowany panel konta użytkownika.

– menu Start >>> Uruchom >>> wpisujemy „control userpasswords2”

Możemy tutaj utworzyć nowe konto użytkownika, ale mamy dostęp do wszystkich typów, nie tylko dwóch standardowych np. możemy utworzyć konto należące do grupy Replikator lub Goście.

Automatyczne logowanie danego użytkownika

Zaznaczamy użytkownika, który ma być automatycznie logowany. Następnie odznaczamy „Aby używać tego komputera użytkownik musi wprowadzić nazwę użytkownika i hasło”. Klikamy OK, wyświetli się okienko „Logowanie automatyczne, gdzie wpisujemy hasło do konta. OK.

Uwaga: aby zalogować się na inne konto musimy przytrzymać wciśnięty klawisz Shift po zakończeniu komunikatów BIOS i w czasie wyświetlania logo Windows. Aby to uniemożliwić w kluczu HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion tworzymy nową wartość ciągu IgnoreShiftOverride nadając wartość 1. Teraz podczas włączania komputera system będzie automatycznie logował się na wybrane konto.

Jednak, gdy system jest uruchomiony, wylogowanie się z konta wyświetli ekran logowania. Aby temu zapobiec w kluczu tworzymy wartość DWORD o nazwie ForceAutoLogon i wartości 1. To automatycznie loguje ponownie, jeśli użytkownik próbuje się wylogować.

Ukrywanie nazw użytkowników na ekranie logowania

W kluczu HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System edytujemy ustawienie DWORD dontdisplaylastusername, zmieniając wartość z 0 na 1. To samo można wykonać poprzez przystawkę Zasady zabezpieczeń lokalnych >>> Zasady lokalne >>> Opcje zabezpieczeń >>> zasada Logowanie interakcyjne: nie wyświetlaj nazwy ostatniego użytkownika, zaznaczamy Włączone.

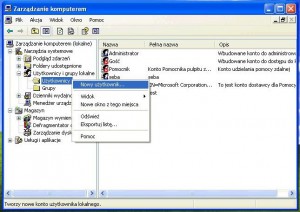

2. Przystawka Użytkownicy i grupy lokalne

– menu Start >>> Panel sterowania >>> Wydajność i konserwacja >>> Narzędzia administracyjne >>> Zarządzanie komputerem

Narzędzia systemowe, Użytkownicy i grupy lokalne, Użytkownicy

– menu Start >>> Uruchom >>> wpisujemy „compmgmt.msc” lub „lusrmgr.msc”

Przystawka oferuje nam więcej funkcji niż standardowy sposób. Pozwala na tworzenie i edycję kont użytkowników oraz grup użytkowników. Grupa użytkowników to zbiór kont użytkowników o takich samych uprawnieniach. Pojedyncze konto może być członkiem więcej niż jednej grupy. Dwie najczęściej spotykane grupy użytkowników to grupa użytkowników standardowych (Użytkownicy) i grupa administratorów (Administratorzy).

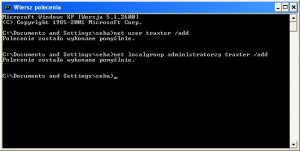

3. Wiersz polecenia

– menu Start >>> Wszystkie programy >>> Akcesoria >>> Wiersz polecenia

– menu start >>> Uruchom >>> wpisujemy „cmd”

Dodanie nowego użytkownika (konto ma uprawnienia ograniczonego użytkownika)

net user nazwa_użytkownika /add

Dodanie nowego użytkownika wraz z nałożeniem hasła

net user nazwa_użytkownika hasło /add

Aktywowanie wyłączonego konta (dezaktywacja /active:no)

net user nazwa_konta /active:yes

Usunięcie konta użytkownika

net user nazwa_użytkownika /delete

Dodanie nowej grupy użytkowników

net localgroup nazwa_grupy /add

Usunięcie grupy użytkowników

net localgroup nazwa_grupy /delete

Dodanie użytkownika do grupy

net localgroup nazwa_grupy nazwa_użytkownika /add

Usunięcie użytkownika z grupy

net localgroup nazwa_grupy nazwa_użytkownika /delete

Do codziennej pracy na komputerze wybieramy konto z ograniczonymi prawami. Korzystanie z internetu, odtwarzanie multimediów, praca w pakiecie biurowym nie wymaga praw administratora. Pozwoli to ograniczyć ilość infekcji.

Z konta limitowanego podwyższanie uprawnień

Praca na koncie limitowanym z podwyższaniem uprawnień na życzenie to zalecany kierunek. Taki model istnieje na systemach Linux, gdzie każdy pracuje na koncie limitowanym, ale po podaniu hasła do konta „root” może wykonać operacje wymagające większych uprawnień.

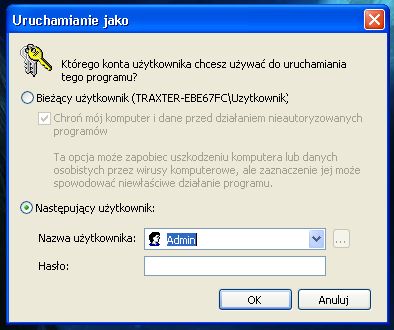

1. Systemowa funkcja „Uruchom jako”

W systemie Windows XP mamy dostęp do polecenia „Uruchom jako”, które pozwala na wykonanie operacji za pomocą innego konta >>> klikamy PPM na pliku >>> „Uruchom jako” i wybieramy inne konto. W ten sposób możemy na koncie limitowanym uruchamiać aplikacje z wyższymi uprawnieniami bez wylogowywania, co jest najczęściej stosowane, ale również na koncie admina z poziomu innego konta z ograniczeniami. Aby ten sposób działał konta muszą mieć nałożone hasła logowania. Wadą takiego rozwiązania jest to, że aplikacje uruchomione w ten sposób widzą cudze środowisko, czyli pulpit / menu start / moje dokumenty użytkownika, na którego przełączyliśmy aplikację. Dodatkowo użytkownik musi znać hasło do konta admina, inaczej nic nie zdziała.

Warto wspomnieć, że funkcja do prawidłowego działania wymaga włączonej usługi Logowanie pomocnicze. Jeżeli w menu nie widać opcji „Uruchom jako” usługa ta może być wyłączona.

2. Aplikacja Advanced Run

Advanced Run

Licencja: freeware

Platforma: Windows XP/Vista/7

Opis

aplikacja to alternatywa na systemowe funkcje „Uruchom” oraz „Uruchom jako”. Posiada 3 domyślnie wbudowane tzw. profile bezpieczeństwa z różnymi poziomami uprawnień – Anti-spyware, maksymalny zakaz, maksymalne pozwolenie.

Po zainstalowaniu wymagany jest restart komputera. Aplikacja podmienia systemową funkcje „Uruchom” oraz dodaje do menu kontekstowego plików opcje „Advanced Run”.

Download: najnowsza wersja, advanced-run-3.0.zip (wymaga zainstalowania)

Zrzut ekranu:

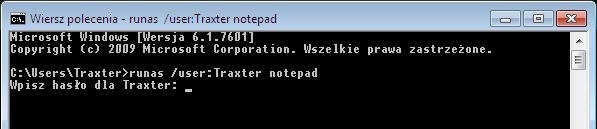

3. Konsolowe narzędzie „runas”

Odpowiednikiem funkcji „Uruchom jako” jest narzędzie „runas” obsługiwane z Wiersza poleceń.

W oknie linii komend wpisujemy polecenie o składni:

runas /user:Nazwa_użytkownika "ścieżkaDoPlikuProgramu"

padnie pytanie o hasło do konta, które trzeba wpisać w okno wiersza poleceń. Przełącznik /sevecred umożliwia zapisanie hasła, które trzeba wpisać tylko za pierwszym razem (nie działa to na edycjach Windows Home).

4. Udoskonalanie narzędzia „runas”

Systemowe narzędzie runas nie pozwala na umieszczenie hasła do konta jako parametru. Użytkownik musi wówczas za każdym razem wpisywać hasło (oczywiście jeżeli je zna). Nie zawsze również chcemy udostępnić hasło. Rozwiązaniem są alternatywne aplikacje, które pozwalają na umieszczenie hasła jako parametr. Niektóre aplikacje dodatkowo pozwalają na utworzenie specjalnych plików wykonywalnych wraz z szyfrowaniem hasła, co znacznie zwiększa bezpieczeństwo.

Rozwiązanie, gdy chcemy umożliwić uruchamianie tylko niektórych aplikacje użytkownikom standardowym na prawach admina.

Uwaga: każdą aplikację należy najpierw skopiować do katalogu c:windows, przez co nie musimy wpisywać pełnej ścieżki dostępu, wystarczy nazwa pliku wykonywalnego.

Uwaga: w celu ułatwienie można z każdej komendy utworzyć plik wsadowy (.bat) >>> skopiować polecenie do notatnika, z menu Plik > Zapisz jako > Ustawić rozszerzenie na Wszystkie pliki > Zapisz jako PLIK.BAT

Ale zauważyłem, że na XP konieczne jest dopisanie końcówki .exe do pliku np. lsrunas.exe zamiast lsrunas. Aby było jeszcze łatwiej taki plik „bat” mozna skonwertorować na prosty wykonywalny „exe” – konwersja plików wsadowych BAT do EXE. Pozwala to na ukrycie hasła przed niedoświadczonymi userami, ale ostrzegam, że nie jest to bezpieczne bo hasło nie jest szyfrowane.

MiniRunAs

najprostsza aplikacja konsolowa; składnia polecenia:

miniRunAs user password commandline

Lsrunas

konsolowa alternatywa na runas z obsługą hasła jako parametr:

/user: nazwa użytkownika

/password: hasło do konta

/domain: domena

/command: ścieżka do programu

/runpath: ścieżka do startu

Przykład:

lsrunas /user:seba /password:sss /domain:Mydomain /command:notepad.exe /runpath:c:

NirCmd

aplikacja konsolowa, ma własne polecenie runas

Licencja: freeware do celów prywatnych i komercyjnych

aplikacja pozwala na uruchamianie programów jako inny użytkownik. Obsługa jest prosta, program ma graficzny interfejs.

W oknie aplikacji wpisujemy nazwę konta, hasło oraz wybieramy plik wykonywalny. Następnie klikamy „Create Executable” co utworzy specjalny, szyfrowany plik wykonywalny służący do uruchamiania wskazanych aplikacji.

Download: SteelRun-As-v1.2.zip (ostatnia darmowa wersja)

Licencja: freeware do celów prywatnych

Platforma: Windows

aplikacja to połączenie narzędzia runas wraz z możliwością wprowadzenia hasła jako parametr oraz bardzo bezpiecznym szyfrowaniem. Pozwala na uruchamianie programów jako inny użytkownik. Nazwa konta, hasło i program do uruchomienia zapisany jest w specjalnym, zaszyfrowanym pliku >>> domyślnie crypt.spc (choć można uruchamiać bez tego pliku).

Obsługa z Wiersza poleceń:

– użycie bezpośrednie bez zaszyfrowanego pliku

runasspc /program:"prog.exe" /domain:"localhost" /user:"testadmin" /password:"password"

– użycie wraz z zaszyfrowanym plikiem

runasspc /cryptfile:"crypt.spc"

– utworzenie zaszyfrowanego pliku

runasspc /cryptfile:"crypt.spc" /program:"prog.exe" /domain:"localhost" /user:"testadmin" /password:"password"

GUI: plik RunasSpcAdmin.exe umożliwia łatwe utworzenie zaszyfrowanego pliku

Uruchamianie aplikacji:

– kopiujemy plik crypt.spc (nie zmieniamy jego nazwy!) i runasspc.exe do jednego folderu; uruchamiamy runasspc.exe

– upuszczamy zaszyfrowany plik na okno runasspc

– ukrycie okna runasspc podczas uruchamiania: dodajemy parametr /quiet

c:\path\runasspc.exe /cryptfile:"path\NameOfCryptfile.spc" /quiet

– tworzymy skrót, jako lokalizacje podajemy ścieżkę

np. c:\path\runasspc.exe /cryptfile:”path\NameOfCryptfile.spc

5. Aplikacja SuRun

Surun

Licencja:

Platforma: Windows 2000/XP/Vista/7, Server (Support 32 and 64 bit)

Opis

aplikacja pozwala na ograniczenie uprawnień konta o prawach administratora w sposób podobny do mechanizmu UAC z systemów Vista/7. Działanie polega na utworzeniu nowej grupy użytkowników – SuRunners, która domyślnie pracuje w limitowanym środowisku, ale w razie potrzeby, użytkownicy będą mogli podnieść swoje uprawnienia i uruchomić aplikacje jako administrator. Ważne jest, że w czasie wykonywania operacji wymagającej większych uprawnień, użytkownik nie opuszcza swojego konta i jego kontekstu – aplikacje widzą środowisko użytkownika, czyli nasz pulpit, menu start, dokumenty. Jest to znaczna różnica w porównaniu z metodą „Uruchom jako” w Windows XP, gdzie tak uruchomione aplikacje widzą środowisko innego użytkownika). W celu zwiększenia bezpieczeństwa aplikacja wykorzystuje także własny „bezpieczny pulpit” gdzie interakcja może zajść tylko pomiędzy monitem wygenerowanym przez Surun za pomocą klawiatury i myszki.

Aplikację można użyć w celu zwiększenia bezpieczeństwa komputera – praca na koncie limitowanym wraz z podwyższaniem uprawnień w razie potrzeby dla każdej aplikacji. Można także nałożyć różne restrykcje dla poszczególnych użytkowników, w tym określić listę aplikacji, z których użytkownik z ograniczeniami może korzystać (biała lista) lub zablokować wybrane (czarna lista), zablokować edycję ustawień SuRun czy nawet ukryć go przed użytkownikiem. Przykładem jest konto ograniczone, gdzie blokujemy uruchamianie z podwyższonymi uprawnieniami edytora rejestru i wiersza poleceń, ale dodatkowo zezwalamy na uruchamianie kilku różnych programów i gier na podwyższonych prawach.

Podsumowując aplikacja SuRun jest najlepszym sposobem na bezpieczną i zarazem funkcjonalną pracę na systemie Windows XP. Oczywiście można korzystać z tego sposobu pracy także na nowszych systemach Vista / 7, zastępując nim natywną funkcję UAC.

Download: najnowsza wersja, surun.1.2.1.4-.zip (wymaga instalacji)

Tutorial: Surun: ograniczanie uprawnień konta administratora oraz tutorial po angielsku (en)

Zrzut ekranu:

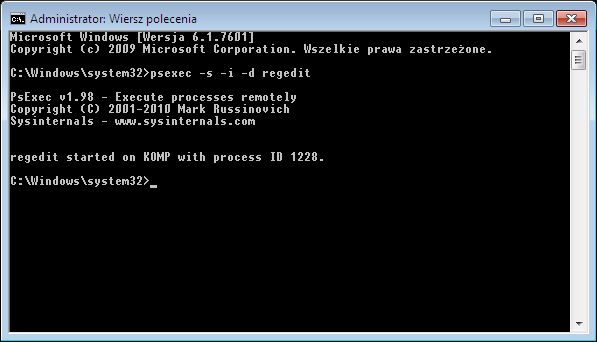

Uruchamianie jako SYSTEM

Licencja: freeware

Platforma: Windows XP i wyżej + edycje Server

Opis

aplikacja umożliwia uruchamianie programów z poziomu konta SYSTEM (z uprawnieniami większymi niż Administrator).

Obsługa z Wiersza poleceń. Wystarczy rozpakować pliki: psexec.exe + pdh.dll z paczki i skopiować do folderu C:\WINDOWS. Następnie należy uruchomić wiersz poleceń (Windows 7 jako Administrator) i wpisać komendę o składni:

psexec -s -i -d "ścieżka do programu"

Przykład: uruchamianie edytora rejestru z uprawnieniami konta SYSTEM. Wpisujemy w Wiersz polecenia komendę:

psexec -s -i -d regedit

Jeżeli często uruchamiamy jakiś program w ten sposób, możemy zrobić do niego skrót: PPM >>> Nowy >>> Skrót i w lokalizacji wklejamy powyższą komendę i zapisujemy. Skrót uruchamiamy jako Administrator.

Download: najnowsza wersja (nie wymaga instalacji)

Zrzut ekranu:

Process Hacker manager procesów. Wybierając menu Hacker –> Run as… –> w sekcji username ustawiamy NT/AUTHORITY SYSTEM.

SysRun download: Sysrun.zip (32-bit & 64-bit)

Obsługa:wpisujemy ścieżkę do pliku lub polecenie (CMD, regedt), opcjonalnie narzędzie pozwala na przeglądanie wybranej lokalizacji. Wymaga praw administratora.

Z konta administratora obniżanie uprawnień

1. Przez wywoływanie funkcji API

Process Explorer – z menu File wybieramy opcje „Run as limited user”, a w polu dialogowym przypominającym Uruchom wskazujemy ścieżkę dostępu do aplikacji.

download: StripMyRights.zip

Umożliwia uruchamianie aplikacji na trzech poziomach z odpowiednimi argumentami:

– /L N : Użytkownik z ograniczeniami (domyślny)

– /L C : Użytkownik podstawowy

– /L U : Niezaufane

metody użycia:

– uruchamianie aplikacji poprzez kopię programu StripMyRights –> zmieniamy nazwę „exeka” aplikacji na nazwa.exe.orig (np. iexplore.exe.orig) a obok umieszczamy kopię programu StripMyRights.exe zmieniając mu nazwę na „exeka” aplikacji (np. iexplore.exe). Uruchomienie takim sposobem powoduje, że kopia StripMyRights.exe ubrana pod nazwą procesu aplikacji sprawdza obecność pliku nazwa.exe.orig, a w przypadku jego znalezienia wywołuje nasz program w trybie ograniczonych uprawnień. Zalety: aplikacja będzie działać w trybie limitowanym dla wszystkich użytkowników komputera. Wady: brak możliwości wyboru poziomu zabezpieczeń (start jako normalny użytkownik – parametr /L N), wszelkie aktualizacje czy naprawy spowodują powtórne podstawienie pod exeka oryginalnego programu.

– jako debugger aplikacji –> musimy zaimportować do rejestru wpis do klucza Image File Execution Option, wg modelu (przykład iexplore.exe = można podstawić nazwę exeka dowolnej aplikacji) – aplikację umieszczamy w folderze C:\WINDOWS\system32.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\iexplore.exe]

"Debugger"="StripMyRights.exe /D /L N"Zalety: aplikacja będzie działać w trybie limitowanym dla wszystkich użytkowników komputera. Aby uruchomić aplikację z uprawnieniami admina musimy zmienić nazwę „exeka”.

– uruchamianie z linii komend lub utworzony skrót –> skrót tworzymy klikając PPM > Nowy > Skrót.

W polu Element docelowy wpisujemy ścieżkę do StripMyRights.exe (aplikację umieszczamy w folderze C:\WINDOWS\system32) a po niej pełną ścieżkę do naszego programu (jeśli obie posiadają spacje muszą być zamknięte przez cudzysłów):

StripMyRights.exe [/L N|C|U] {ścieżka dostępu do exe}

np:

StripMyRights.exe /L N "C:\Program Files\Internet Explorer\iexplore.exe"

Wady: wywołanie aplikacji w inny sposób niż ten skrót uruchamia ją na uprawnieniach administracyjnych.

– uruchamianie aplikacji poprzez menu kontekstowe –> dodajemy wpisy uruchamiania z ograniczeniami. Aplikację umieszczamy w folderze C:\WINDOWS\system32.

Kopiujemy tekst z kodów, wklejamy do notatnika, wybieramy zapisz jako „Wszystkie pliki” i zapisujemy plik z rozszerzeniem .reg

dodaj wpisy

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\exefile\shell\Execute as Constrained User]

@="Uruchom jako Użytkownik z ograniczeniami"

[HKEY_CLASSES_ROOT\exefile\shell\Execute as Constrained User\command]

@="StripMyRights /L C \"%1\" %*"

[HKEY_CLASSES_ROOT\exefile\shell\Execute as Normal User]

@="Uruchom jako Użytkownik podstawowy"

[HKEY_CLASSES_ROOT\exefile\shell\Execute as Normal User\command]

@="StripMyRights /L N \"%1\" %*"

[HKEY_CLASSES_ROOT\exefile\shell\Execute as Untrusted User]

@="Uruchom jako Niezaufane"

[HKEY_CLASSES_ROOT\exefile\shell\Execute as Untrusted User\command]

@="StripMyRights /DW /L U \"%1\" %*"usuń wpisy

Windows Registry Editor Version 5.00

[-HKEY_CLASSES_ROOT\exefile\shell\Execute as Constrained User]

[-HKEY_CLASSES_ROOT\exefile\shell\Execute as Normal User]

[-HKEY_CLASSES_ROOT\exefile\shell\Execute as Untrusted User]2. Przez statyczną zasadę secpol.msc

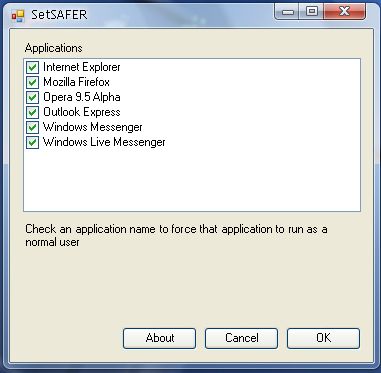

download: najnowsza zmodyfikowana wersja (wymaga utworzenia pliku xml), mirror (Amasan blog), setsafer.zip

eksperymentalna aplikacja MS, tworzy regułę wymuszającą start innych aplikacji zawsze w trybie limitowanym. Wszystko odbywa się edytując rejestr – metoda ta jest skuteczniejsza.

Wymagane są dwa pliki:

SetSAFER.exe – graficzna wersja narzędzia, umożliwia włączanie / wyłączanie dodanych aplikacji do pliku xml

SetSAFER.xml – zawiera listę aplikacji do uruchamiania w limitowanym środowisku –> aby dodać po prostu replikujemy linie z app, zmieniając nazwę aplikacji (comment), ścieżkę dostępu (path) oraz typ uprawnień (user) – limitowana (true) czy bez ograniczeń (false). Jako ścieżkę można zapisać jeden plik exe lub cały folder aplikacji, co spowoduje, że wszystkie exe z jego obrębu odziedziczą to samo ustawienie (nie dodawać folderów systemowych!). Plik edytujemy w dowolnym edytorze np. Notatnik.

Zawartość pliku:

<safer>

<app comment="Internet Explorer" path="c:\program files\internet explorer" user="true"/>

<app comment="Mozilla Firefox" path="c:\program files\mozilla firefox" user="true"/>

<app comment="Opera 9.5 Alpha" path="c:\program files\opera 9.5 alpha\opera.exe" user="true"/>

<app comment="Outlook Express" path="c:\program files\outlook express" user="true"/>

<app comment="Windows Messenger" path="c:\program files\messenger" user="true"/>

<app comment="Windows Live Messenger" path="c:\program files\windows live\messenger" user="true"/>

</safer>Restrykcje działają tylko dla aplikacji ze ścieżką określona w pliku xml –> jeśli przenosimy, aktualizujemy aplikację musimy zmodyfikować ścieżkę dostępu.

Jak sprawdzić status uprawnień uruchomionego programu?

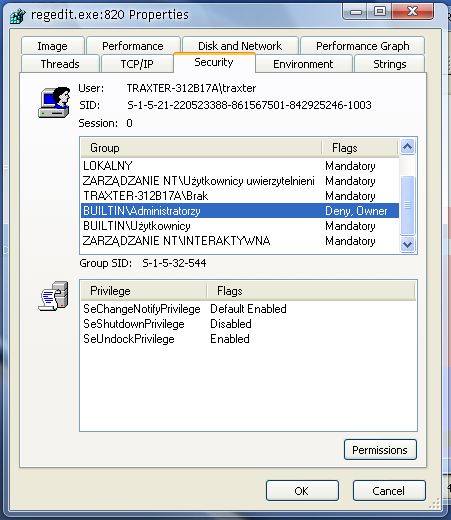

Wykorzystujemy aplikację Process Explorer. Klikamy dwukrotnie na wybranym procesie –> zakładka Security, podświetlić grupę Administratorów. Jeśli widnieje tam Deny a w Privilages ograniczona ilość wpisów, to proces jest uruchomiony w limitowany sposób. Jeśli brak Deny to proces pracuje na poszerzonych uprawnieniach.

Super opracowanie, dziękuję!