Odmowa dostępu: usuwanie plików i folderów bez uprawnień

Brak praw do pliku lub folderu NTFS

Opis dotyczy elementów w systemie plików NTFS, na których może wystąpić blokada elementów z powodu braku uprawnień. Próba otwarcia / usunięcia zakończy się komunikatem „Odmowa dostępu”, a sam obiekt jest wyświetlany fałszywie jako zerobajtowy. Przykładem może byś systemowy folder Przywracania systemu >>> System Volume Information, który może zawierać nawet kilka GB danych, zaś we właściwościach figuruje 0 bajtów.

Pochodne wpisy: Zmiana uprawnień użytkownika Windows Vista i 7 oraz Windows XP

Windows XP

Typowe komunikaty: „Odmowa dostępu”

Edytor zabezpieczeń Exploratora Windows

Aby zmienić prawa danemu elementowi posługujemy się kartą Zabezpieczenia we Właściwościach obiektów. Domyślnie jest ona ukryta, więc trzeba ją uwidocznić:

- Windows XP Home: oficjalnie karta widoczna tylko w trybie awaryjnym. W trybie normalnym kartę uwidacznia aplikacja FaJo XP File Security Extension (opis poniżej)

- Windows XP Pro: w exploratorze menu Narzędzia >>> Opcje folderów >>> Widok i odznaczamy Użyj prostego udostępniania plików [Zalecane]

Teraz klikamy prawym przyciskiem myszy (PPM) na elemencie >>> Właściwości >>> karta Zabezpieczenia. Pokaże się karta do edycji uprawnień (lista ACL):

W przykładzie widzimy, że tylko konto SYSTEM ma przydzielone uprawnienia do elementu. Nadajemy więc uprawnienia dla swojego konta klikając button „Dodaj”.

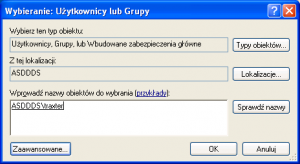

W kolejny oknie „Wybieranie: Użytkownicy lub Grupy” w sekcji „Wprowadź nazwy obiektów do wybrania” wpisujemy nazwę swojego konta lub nazwę grupy.

Jeżeli dodamy grupę „Administratorzy” to wszystkie konta do niej należące otrzymają takie uprawnienia. Gdy na komputerze mamy np. 3 konta administratorów wystarczy dodać wówczas grupę, zamiast każdego użytkownika osobno. W przypadku, gdy grupa otrzymała ograniczone prawa (np. zakaz zapisu), można dodać pojedyncze konto i podwyższyć mu możliwości. Warto zwrócić uwagę na grupę „Użytkownicy uwierzytelnieni”, do której należą wszyscy użytkownicy, którzy pomyślnie się zalogowali.

Możemy także wyświetlić listę wszystkich kont w systemie – klikamy „Zaawansowane”. W nowym oknie wybieramy przycisk „Znajdź teraz”. W dolnej części okna pojawi się lista wszystkich kont – jest też i moje „traxter”.

W karcie Zabezpieczenia pojawi się dodane konto. Nadajemy uprawnienia zaznaczając odpowiednie opcje w dolnej części „Zezwalaj”. Klikamy Zastosuj i OK.

W przypadku, gdy chcemy usunąć element zaznaczamy „Pełna kontrola”. Tym sposobem można ustalić prawa do katalogów / dla całych partycji dla innych użytkowników komputera np. dać prawa odczytu, bez możliwości zapisu. Zazwyczaj administratorzy mają pełny dostęp do wszystkich lokalizacji na dysku, zaś użytkownikom nadajemy uprawnienia ograniczone uprawnienia np. Odczyt, Zapis, Modyfikacja.

W niektórych sytuacjach same nadanie uprawnień może nie wystarczyć, trzeba przejąć element na własność i stać się jego właścicielem.

W karcie Zabezpieczenia klikamy w button Zaawansowane >>> karta Właściciel. Wybieramy nasze konto o uprawnieniach administratora oraz zaznaczamy „Zamień właściciela dla podkontenerów i obiektów”. Klikamy OK i akceptujemy akcję nadania pełnych uprawnień i tytułu Właściciela dla elementów.

Jeżeli nasze konto jest już na liście, a nie mamy możliwości edycji uprawnień, ponieważ pola są nieaktywne, musimy z elementu odłączyć uprawnienia dziedziczne z obiektu nadrzędnego. Sytuacja polega na tym, że podfolder dziedziczy uprawnienia folderu, w którym się znajduje. Odznaczamy wówczas w karcie Uprawnienia opcje: „Dziedzicz po obiekcie nadrzędnym wpisy uprawnienia stosowane do obiektów podrzędnych. Uwzględnij je razem z wpisami tutaj zdefiniowanymi” oraz „Zmień wpisy uprawnienia na wszystkich obiektach podrzędnych na wpisy tutaj pokazane, stosowane do obiektów podrzędnych”.

Tutaj mamy możliwość również nadania specjalnych praw dla każdego konta. Wybieramy jedno i klikamy Edytuj. Możemy np. nadać uprawnienia Odczyt + możliwość usuwania plików, bez praw Zapisu.

Narzędzie cacls

pełną składnię poleceń uzyskamy wpisując komendę cacls /?

Aby nadać pełny dostęp dla swojego konta, uruchamiamy wiersz polecenia i wpisujemy komendę:

cacls "ścieżka dostępu do pliku/folderu" /E /G NazwaKonta:F

Aby z powrotem usunąć pozwolenie wystarczy wpisać:

cacls "ścieżka dostępu do pliku/folderu" /E /R NazwaKonta

FaJo XP File Security Extension

Licencja: freeware do użytku osobistego oraz komercyjnego

Platforma: Windows 2000/XP i wyżej

Opis

przydatna aplikacja dla użytkowników Windowsa XP w edycji Home, który w trybie normalnym ma ukrytą kartę Zabezpieczenia służącą do modyfikowania uprawnień. Program odblokowuje zakładkę „Zabezpieczenia” we Właściwościach plików / katalogów / dysków. Staje się widoczna w normalnym trybie.

Na etapie instalacji można zaznaczyć montowanie rozszerzenia menu kontekstowego „Edit security” (Edytowanie zabezpieczeń) dające szybki dostęp do modyfikowania uprawnień.

Download: FJXPFileSecExt_1_2_Setup.zip

Windows 7

Edytor zabezpieczeń Exploratora Windows

Działania są podobne jak dla Win XP. Czyli klikamy PPM na elemencie >>> Właściwości >>> karta Zabezpieczenia.

W głównym oknie z uprawnieniami dla poszczególnych kont klikamy Edytuj i dla swojego konta nadajemy uprawnienia Pełna kontrola w sekcji Zezwalaj >>> OK (jeśli naszego konta nie ma na liście dodajemy go poprzez button Dodaj).

Jeżeli to nie pomoże, klikamy button Zaawansowane >>> karta Właściciel. Button Edytuj, zaznaczamy wybrane konto + Zamień właściciela dla podkontenerów i obiektów (dla folderów; nie robimy tego dla folderów systemowych np. C:Windows). Potwierdzamy konieczność ponownego otwarcia Właściwości w celu kontynuowania. Zatwierdzamy zmianę Właściciela.

W karcie Uprawnienia pomocne mogą być opcje „Zastąp wszystkie uprawnienia obiektów podrzędnych uprawnieniami dziedziczonymi tego obiektu i Dołącz uprawnienia dziedziczne z tego obiektu nadrzędnego.

Jeżeli przejmowaliśmy na własność elementy systemowe, należy im potem przywrócić domyślny układ zabezpieczeń. Czyli w karcie Właściciel klikamy Edytuj >>> w następnym oknie Inni użytkownicy i grupy >>> wpisujemy NT ServiceTrustedInstaller >>> ustawić konto TrustedInstaller jako Właściciel >>> przyznać dla tego konta Pełną kontrolę oraz usunąć z Administratorów Pełną kontrolę (a jeśli wprowadzano własne konto = zupełnie je usunąć z listy).

Narzędzia takeown i icacls

pełną składnię poleceń uzyskamy wpisując komendę icacls /? lub takeown /?

uruchamiamy wiersz polecenia jako administrator.

Poleceniem TAKEOWN zmieniamy Właściciela. Wpisujemy komendę:

TAKEOWN /F "ścieżka dostępu do pliku / folderu" /R /A

/R – przełącznik stosujemy tylko dla folderów, uwzględni on wówczas wszystkie podfoldery (tutaj można również dodać przełącznik /D automatycznie zatwierdzający monity)

/A – przełącznik ustala jako właściciela grupę Administratorzy, bez tego parametru właścicielem staje się bieżący użytkownik

Następnie narzędziem ICACLS nadajemy pełne uprawnienia elementom. Wpisujemy komendę:

icacls "ścieżka dostępu do pliku / folderu" /grant Administratorzy:F /T

/T – przełącznik stosujemy tylko dla folderów, uwzględni on wówczas wszystkie podfoldery

Opcja menu kontekstowego

Wygodne dodanie do menu kontekstowego pozycji „Przejmij na własność”, która automatycznie przejmie element na własność i nada uprawnienia. Opcja ta będzie dostępna dla wszystkich plików i folderów podczas przytrzymania wciśniętego SHIFT i wywołania menu kontekstowego. Uwaga: wyjątkiem są pliki EXE, dodanie opcji zmienia klucz runas, który domyślnie ma „Uruchom jako Administrator”. Skutkuje to wymianą pozycji.

Tweak wprowadzamy poprzez dodanie wpisów do rejestru: ownership_pl.zip(pliki dodające i usuwające opcje)

aplikacja GrantPerms

narzędzie, które automatycznie resetuje uprawnienia do plików i folderów.

W oknie wklejamy ścieżkę do plików i folderów i wybieramy „List permissions” w celu wyświetlenia aktualnych uprawnień dostępu lub „Unlock” w celu nadania pełnych uprawnień dla grupy administratorów, przez co mamy otrzymamy możliwość skasowania elementu.

Przykładowy log z listą uprawnień

GrantPerms by Farbar Ran by Traxter (administrator) at 2012-01-05 15:06:39 =============================================== ?f:setup.exe Owner: BUILTINAdministratorzy DACL(P)(AI): BUILTINAdministratorzy FULL ALLOW (NI) ZARZ?DZANIE NTSYSTEM FULL ALLOW (NI) BUILTINU?ytkownicy READ/EXECUTE ALLOW (NI)

Download: wersja 32-bit, wersja 64-bit

backup – GrantPerms_05.01.2012.zip, GrantPerms64_05.01.2012.zip

W odwrotną stronę możemy wykorzystać narzędzie Dummy Creator, które tworzy folder falsyfikat pozbawiony uprawnień o nazwie identycznej z nazwą pliku, który wkleimy w okno aplikacji. Jeżeli folder lub plik istnieje jest nadpisywany i go tracimy, łącznie ze strumieniami. Aby usunąć taki folder trzeba nadać uprawnienia Pełna kontrola. Przeznaczony do blokowania strumieni infekcji ZeroAccess, ale można nim utworzyć np. ochronny folder autorun.inf w głównym katalogu dysku w celu ochrony przed infekcjami z dysków USB.

Download: najnowsza wersja, DummyCreator__05.01.2012.zip

W realu przynajmniej można młotkiem przywalić. Satysfakcja że ho ho.

Najlepiej to na murarz tynkarz isc a nie jakis informatyk

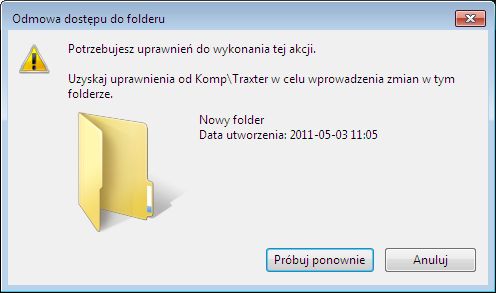

Mam Windows 7. Przeniosłam plik video z pendrive’a na laptop. Kiedy chcę usunąć plik z laptopa, wyskakuje komunikat: „Potrzebujesz uprawnień do wykonania tej akcji. Uzyskaj uprawnienia od administratora komputera w celu wprowadzenia zmian w tym pliku”. Tyle, że ja to robię z konta administratora!

Gdy klikam we Właściwości pliku > Zabezpieczenia, to jest tam komunikat: „Aby kontynuować, musisz być użytkownikiem administracyjnym i mieć uprawnienie do wyświetlania właściwości zabezpieczeń tego obiektu”.

Gdy klikam Zabezpieczenia > Zaawansowane > Właściciel > Edytuj i zaznaczam swoje konto (administratora) i klikam OK, pojawia się komunikat: „Nie można ustawić nowego właściciela. Odmowa dostępu.”

Co mogę jeszcze zrobić? Może ktoś wyjaśnić, co to jest to opisane w artykule: Opcja menu kontekstowego?? I dlaczego ten plik sam zmienił właściwości??

Spróbuj użyć programu Iobit Unlockier.

„delia” wiem ,ze teraz za późno,ale na przyszłość chciałem powiedziec ,ze do usuwania takich plików jest program UNLOCKER 1.9.2

Dzięki wam już po problemie.