Fałszywe oprogramowanie rogue

Fałszywe oprogramowanie (oprogramowanie rogue, scareware) to bezużyteczne aplikacje podszywające się pod programy zabezpieczające lub optymalizujące system. Najczęściej są to programy antywirusowe, defragmentatory dysków, aplikacje usuwające błędne wpisy w rejestrze.

Źródła

Programy rogue mogą być instalowane w systemie w na różne sposoby. Najbardziej powszechne sytuacje:

- komputer jest infekowany przez złośliwe oprogramowanie, najczęściej trojany, które wyświetlają komunikaty o błędach oraz zainfekowaniu systemu. Komunikaty te mają pod wpływem strachu wywołanym u użytkowników nakłonić do pobrania i zakupu fałszywych aplikacji, która mogą usunąć wszystkie problemy i zagrożenia.

- po odwiedzeniu specjalnie przygotowanej strony www następuje automatyczne i ukryte pobranie oraz instalacja fałszywej aplikacji. Wszystko odbywa sie bez wiedzy i zgody użytkownika. Metoda ta nazywana jest atakiem drive-by download.

- przebywając na stronie jesteśmy proszeni o zainstalowanie aktualizacji do Flash-a lub dodatkowych kodeków, które wymagane są do odtworzenia filmów wideo w trybie online. W rzeczywistości są to trojany, które po zainstalowaniu pobierają na komputer aplikacje rogue.

- infekcje komputera, które podszywają się pod komponenty systemowe. Popularną odmianą jest infekcja fake Microsoft Security Essentials Alert, która generuje komunikaty podszywające się pod legalny program antywirusowy Microsoft Windows Security Essentials. Komunikat oczywiście informuje o wykryciu fałszywego szkodnika oraz prosi o jego usunięcie. Po akceptacji nastąpi szybki skan online i propozycja instalacji jednego z fałszywych antywirusów usuwających szkodnika.

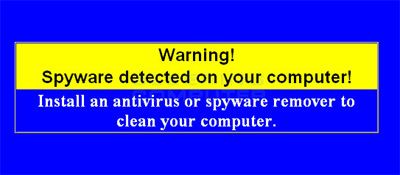

- odwiedzając stronę jesteśmy proszeni o wykonanie skanu online na obecność spyware. Ten fałszywy skaner wykrywa szkodniki na naszym komputerze oraz proponuje pobranie oraz zainstalowanie aplikacji rogue w celu ochrony. Należy wiedzieć, że jest to tylko atrapa skanera, który podaje podobne wyniki dla każdego kto z niego skorzysta.

Pewną modyfikacją są wyskakujące okienka pop-upy, które stwierdzają że komputer jest zainfekowany i proszą o wykonanie skanu online.

Programy typu rogue, tak jak zaufane aplikacje, bardzo często mają swoje strony internetowe, które wyglądają bardzo wiarygodnie, a często są kopią stron zaufanych aplikacji, ale ze zmienioną treścią. Strona informuje o aplikacji, podaje jej funkcjonalność, umożliwia jej pobranie, wykupienie „pełnej wersji”… Jednak żywotność takiej strony jest krótka = staje się niedostępna.

Cele i działanie

Głównym celem tego typu aplikacji jest wyłudzanie pieniędzy. Bardzo często twórcom się to udaje, ponieważ wykorzystują oni ludzką naiwność oraz, co najważniejsze, straszenie użytkowników komunikatami o problemach związanych z bezpieczeństwem na ich komputerze. Sytuację pogarsza fakt, że niektóre komunikaty są łudząco podobne do generowanych przez zaufane aplikacje. Nieświadomi użytkownicy pod wpływem strachu i chęci usunięcia „problemów” sami dokonują płatności. Często dochodzi do kradzieży numerów kart kredytowych, a także do dodatkowej dystrybucji trojanów i innych szkodników.

Każda aplikacja rogue symuluje działanie zaufanych aplikacji zabezpieczających / optymalizujących system = udaje, że wykonuje swoje zadanie, czyli przeprowadza rzekome skanowanie na obecność wirusów, błędów na dysku lub w rejestrze. Po skończeniu wyświetla raport zawierający fałszywe informacje o wykryciu wirusów / błędów na dysku. Takie skanowanie trwa najczęściej bardzo szybko, a wykrywanych jest kilkadziesiąt wirusów czy kilkaset błędów w rejestrze i plikach na dysku. A dla niedoświadczonych użytkowników im więcej wykrytych zagrożeń, nawet fikcyjnych, tym aplikacja jest lepsza.

Aby rozwiązać wszystkie rzekome problemy jesteśmy nakłaniani do zakupu innej aplikacji lub najczęściej „aktualizacji do pełnej wersji”, która pozwala usunąć problemy = mamy zapłacić za usunięcie czegoś, czego w istocie nie ma. Przy chęci dokonania płatności otwiera się specjalnie przygotowane strona.

Najgorszym rodzajem infekcji jest oprogramowanie typu ransomware, które blokują system uniemożliwiając korzystanie z komputera do momentu zapłaty np. informują o zainfekowaniu wszystkich plików na dysku i nakłaniają do zakupu „cudownego środka”.

Niektóre fałszywe programy, aby uwiarygodnić swój produkt mają nawet swój dział supportu / pomocy i to w postaci konsultantów online. Jeżeli twórcy stosują już takie taktyki, oznacza to, że prowadzona działalność jest dla nich dochodowa (opłaca się zatrudnianie ludzi do działu technicznego) i skutecznie wyłudzają pieniądze od nieświadomych użytkowników.

Objawy

Po zainstalowaniu się w systemie, programy rogue zaczną generować szereg różnych komunikatów informujących o problemach i zagrożeniach. Oprócz głównych, fałszywych wyników „skanowania” w oknie aplikacji, mogą pojawiać się takie warianty:

- pełnoekranowa informacja o infekcji. Często taka sytuacja ma miejsca podczas uruchamiania systemu, kiedy to zamiast normalnego pulpitu najpierw uruchamia się proces fałszywej aplikacji w trybie pełnego ekranu. Może to byś również okno skanowania.

- komunikaty z zasobnika systemowego.

W przypadku fałszywych antywirusów / antyspyware mogą to być informacje tego typu:

Critical Warning!

Critical System Warning! Your system is probably infected with a version of Trojan-Spy.HTML.Visafraud.a. This may result in website access passwords being stolen from Interner Explorer, Mozilla Firefox, Outlook etc. Click Yes to scan and remove threats. (recommended)System Tool Warning

Your PC is infected with dangerous viruses. Activate antivirus protection to prevent data loss and avoid the theft of your credit card details.

Click here to activate protection.

Spyware Alert!

Your computer is infected with spyware. It could damage your critical files or expose your private data on the Internet. Click here to register your copy of ShieldSoldier and remove spyware threats from your PC.

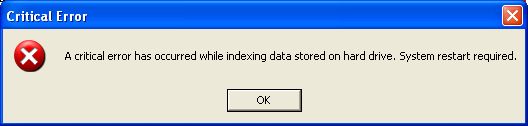

Fałszywe programy optymalizujące dysk będą generować tego typu komunikaty:

Critical Error!

Damaged hard drive clusters detected. Private data is at risk.Critical Error

RAM memory usage is critically high. RAM memory failure.

Critical Error

Windows can’t find hard disk space. Hard drive error

Critical Error!

Windows was unable to save all the data for the file System32496A8300. The data has been lost. This error may be caused by a failure of your computer hardware.

System Restore

The system has been restored after a critical error. Data integrity and hard drive integrity verification required.

- wyskakujące ostrzeżenia i alarmy sugerujące o istnieniu poważnych zagrożeń na komputerze lub ataku z innego komputera. Przykładowe komunikaty:

Security Center Alert!

Infiltration Alert!

Your computer is being attacked by an Internet Virus. It could be a password-stealing attack, a trojan-dropper or similar.

Do you want SecureDefense to block this attack?Warning!

Your computer is being used as spamming machine. You can get sued for spam.

Your computer WILL BE DISCONNECTED FORM INTERNET BECAUSE SPAMMING OTHER PCs

Unauthorized remote connection!

Your system is making an unauthorized personal data transfer to remote computer!

Warning! Unauthorized personal data transfer Is detected! It may be your personal credit card details, logins and passwords, browsing habits or information about files you have downloaded.

Windows detected a hard drive problem.

A hard drive error occurred while starting the application.

Windows cannot find notepad. Make sure you typed the name correctly, and then try again. To search for a file, click the Start button, and then click Search.

- podszywanie się pod komponenty systemowe:

Windows Update

Centrum Zabezpieczeń

Modyfikacje w systemie

Oprogramowanie rogue po instalacji dokonuje różnych modyfikacji w rejestrze, plikach oraz ustawieniach systemu. Najczęściej dokonywane zmiany:

- infekcja nie pozwoli na pobieranie plików z internetu oraz przeglądanie stron internetowych. Musimy wówczas skorzystać z innego komputera. Powodem może być instalacja serwera proxy oraz edycja pliku HOSTS. Objawem w logach OTL są wpisy typu:

R1 – HKCUSoftwareMicrosoftWindowsCurrentVersionInternet Settings,ProxyServer=https=127.0.0.1:25401

O1 – Hosts: 74.125.45.100 4-open-davinci.com

- blokowanie uruchamiania aplikacji na dysku. W zależności od typu infekcji otrzymamy komunikat, że plik jest zainfekowany przez jakiegoś szkodnika lub komunikat o błędach z dyskiem twardy. Blokowane mogą być tylko pojedyncze aplikacje np. każda, która skanuje dysk, lub wszystkie. Takie działanie może być ochroną przed łatwym usunięciem infekcji.

- aplikacje tworzą nowe pliki na dysku o różnych nazwach i typach, które będą wykrywane przez program jako malware. W rzeczywistości są to nieszkodliwe elementy.

- wyłączenie niektórych narzędzi systemowych jak manager zadań, edytor rejestru itp

- dodatkowe zarażenie nowymi szkodnikami np. trojanami

Usuwanie

Szczegółowe wskazówki usuwania fałszywych aplikacji możemy znaleźć na specjalistycznych stronach internetowych. Przykładowe:

https://www.bleepingcomputer.com/virus-removal/

https://www.anti-malware-blog.com/

https://www.spywareremove.com/index.php

https://forums.malwarebytes.org/index.php?showforum=39&prune_day=100&sort_by=Z-A&sort_key=last_post&topicfilter=all&st=0

https://siri-urz.blogspot.com/

W przypadkach, gdy nie ma dodatkowej infekcji rootkitami, bardzo skuteczne są aplikacje antyspyware, które mają możliwość usunięcia fałszywych aplikacji. Tutaj trzeba wyróżnić program Malwarebytes’ Anti-Malware, który jest nowszą wersją starszej aplikacji RogueRemover. Przeskanowanie dysku w trybie pełnym pozwoli na wykrycie i usunięcie wszystkich znanych fałszywych aplikacji. Aby podnieść skuteczność usunięcia polecane jest uruchomienie skanowania w trybie awaryjnym. Dodatkowo przed uruchomieniem aplikacji zamykamy wszystkie procesy fałszywych programów wykorzystując narzędzie RKill.

– aplikacja usuwająca najbardziej powszechne fałszywe antywirusy.

Naprawa szkód wywołanych infekcją:

- komunikat pełnoekranowy

Uruchomienie okna w trybie pełnoekranowym uniemożliwi nam dostęp do pulpitu i korzystanie z komputera. Z reguły musimy zaczekać na zakończenie skanowania i powrót do normalnego pulpitu. Możemy spróbować włączyć Manager zadań przez wciśnięcie kombinacji klawiszy: Ctrl, Alt, i Delete i zakończyć proces aplikacji. Okno powinno się zamknąć. Teraz wybieramy menu Plik >>> Nowe zadanie (Uruchom ..) >>> wpisujemy explorer.exe w celu powrotu normalnego pulpitu.

Jeżeli pełnoekranowe okno pojawia się podczas startu systemu, musimy przywrócić domyślne uruchamianie się powłoki Explorer. W tym celu importujemy wpis do rejestru:

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWinlogon] "Shell"=- [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon] "Shell"="Explorer.exe"

- przywrócenie domyślnego pliku HOSTS

plik HOSTS – funkcje i przywracanie domyślnego

plik HOSTS – funkcje i przywracanie domyślnegoJeżeli infekcja zmieniła uprawnienia pliku nie będziemy mogli go usunąć / zmodyfikować. Przygotowujemy i uruchaiamy plik .bat (treść wklejamy do Notatnika i zapisujemy jako plik z rozszerzeniem .bat):

@echo off echo,Y|cacls "%WinDir%system32driversetchosts" /G everyone:f attrib -s -h -r "%WinDir%system32driversetchosts"

Plik nada uprawnienia dla wszystkich użytkowników „Pełny dostęp” oraz usunie atrybuty. Usuwamy stary plik i wklejamy nowy, domyślny.

- usunięcie serwera proxy w Internet Explorer

uruchamiamy komputer w Trybie Awaryjnym z obsługą sieci >>> uruchamiamy program Internet Explorer >>> menu Narzędzia >>> Opcje internetowe >>> zakładka połączenia >>> klikamy przycisk Ustawienia sieci LAN >>> w sekcji Serwer proxy odznaczamy Użyj serwera proxy dla sieci LAN >>> zatwierdzamy OK.